Alors que le COVID-19 s’étend et que les particuliers cherchent des informations précises sur le virus et ses impacts, les gouvernements et les entreprises utilisent largement des messages email, des SMS et d’autres outils digitaux pour communiquer, que ce soit avec les citoyens ou avec leurs clients. Malheureusement, des cyber criminels et des escrocs profitent de la multiplication des communications sur ce sujet, et du désir exacerbé de nombreux individus de rester informés, de chercher des conseils de santé, ou simplement de suivre la progression de la maladie.

Dans le cadre de leur recherche d’applications mobiles potentiellement malveillantes en lien avec ce sujet, les analystes ont découvert une application Android qui semble être la composante la plus récente d’une campagne plus large de surveillance mobile lancée depuis la Lybie et ciblant des citoyens libyens.

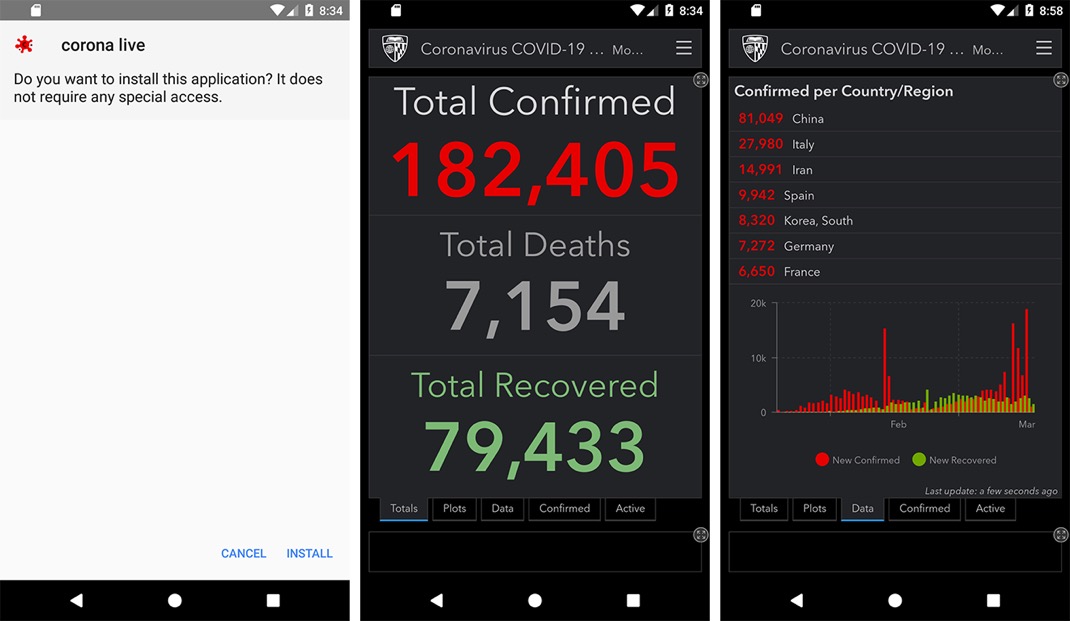

Icônes d’applications dissimulant un cheval de Troie récemment découvertes, profitant de la crise actuelle du COVID-19, qui font partie d’une campagne plus large de surveillance sur Android.

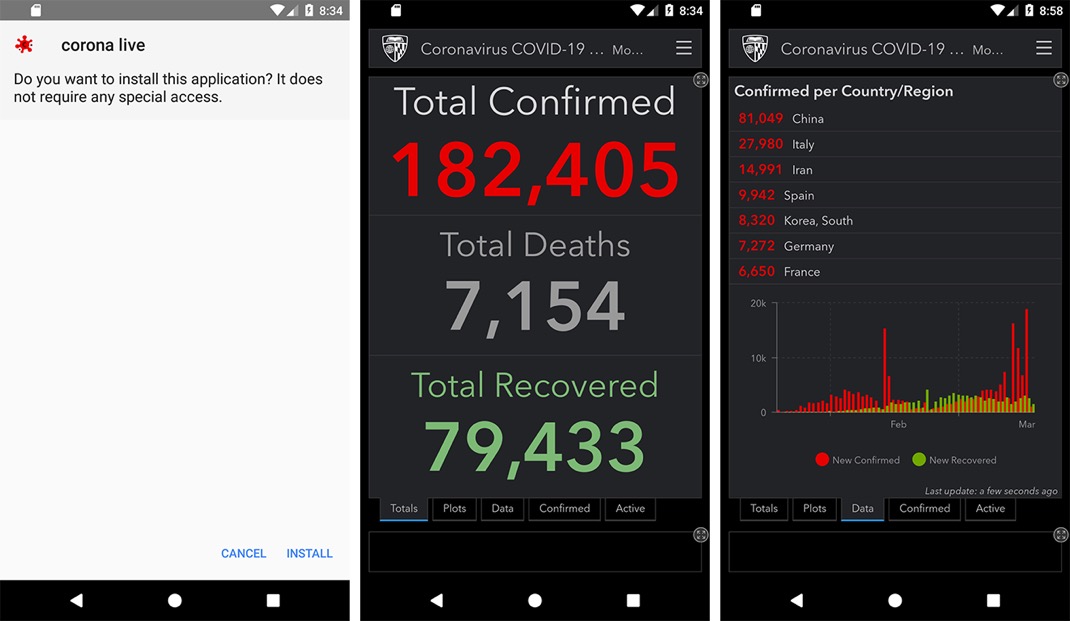

L’application est appelée « corona live 1.1″ . Au premier lancement, l’application informe l’utilisateur qu’elle ne nécessite aucun privilège d’accès particulier, mais demande par la suite l’accès aux photos, vidéos, fichiers, à la localisation du terminal, ainsi que l’autorisation de prendre des photos et d’enregistrer des vidéos.

En réalité, l’app corona live 1.1 est un malware de la famille SpyMax, une version dissimulant un cheval de Troie de l’application légitime » corona live » , qui fournit une interface vers les données figurant dans le Johns Hopkins coronavirus tracker comprenant la chronologie des taux d’infection et du nombre de décès par pays.

Application à son ouverture, et après qu’un utilisateur a validé les autorisations requises pour utiliser l’application.

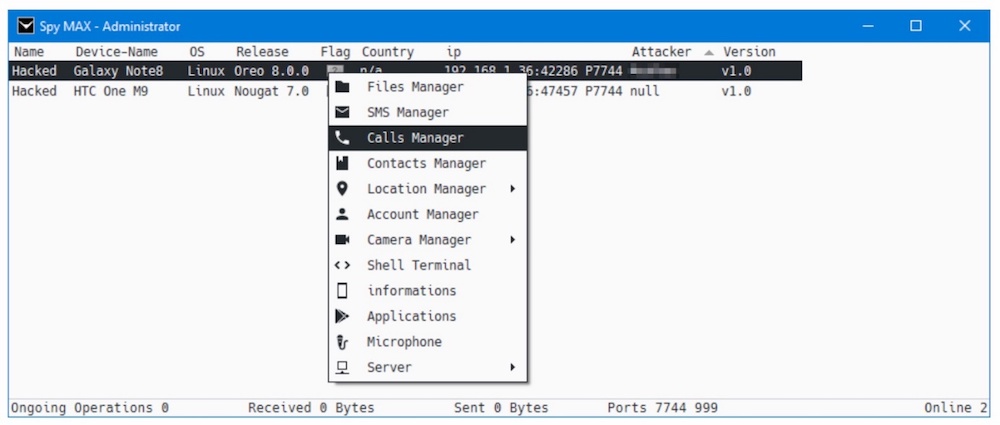

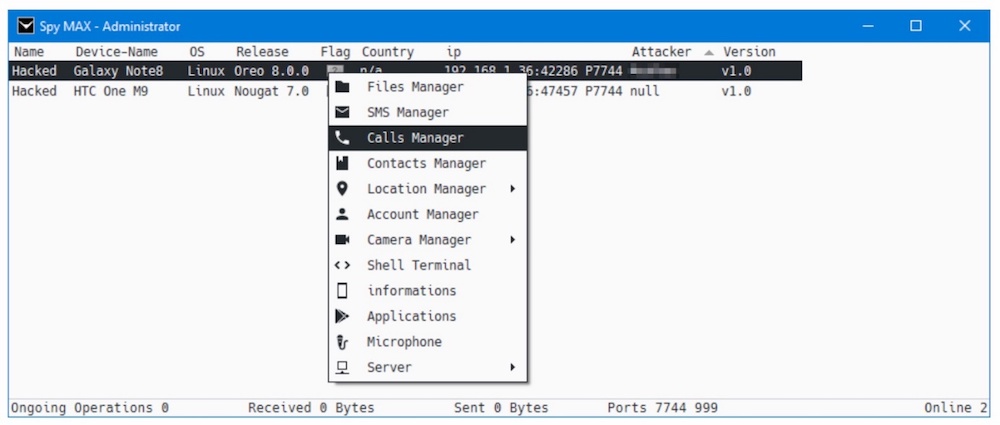

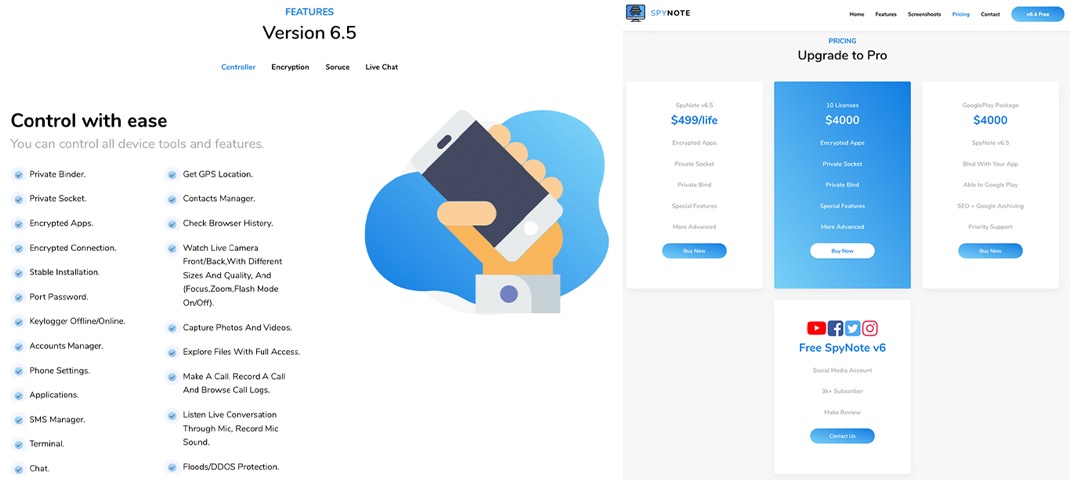

SpyMax est une famille d’outils de surveillance disponibles sur le marché, qui semble avoir été développée par les mêmes auteurs que SpyNote, un autre outil de surveillance « low-cost » disponible sur Android. SpyMax possède toutes les capacités d’un outil d’espionnage standard, et des forums qui référencent le malware vantent son « interface graphique simple » et sa facilité d’utilisation.

Copie d’écran de la console d’administration de SpyMax, qui permet à l’utilisateur de gérer les appels, les contacts, la localisation, le micro, etc. du terminal mobile.

SpyMax permet à l’utilisateur d’accéder à une variété de données sensibles sur le téléphone, et fournit un terminal ‘shell’ et la capacité d’activer à distance le micro et les appareils photo.

Bien que l’application “corona live 1.1” semble elle-même être en attente de fonctionnalités supplémentaires, elle stocke des informations de commande et de contrôle (C2) dans resources/values/strings comme c’est généralement le cas dans les échantillons SpyMax et SpyNote, dans lequel figure l’adresse codée du serveur de l’attaquant.

Dans le domaine du serveur C2, les analystes de Lookout ont pu découvrir 30 APKs uniques qui partagent leur infrastructure dans ce qui semble être une campagne de surveillance plus large qui est active depuis au moins avril 2019. Les applications utilisées par cet acteur sont opérationnelles et appartiennent à une famille de malwares de surveillance disponibles sur le marché que l’équipe de chercheurs de Lookout suit depuis des années, qui comprend SpyMax, SpyNote, SonicSpy, SandroRat et Mobihok.

Les noms de ces applications mobiles qui partagent l’infrastructure malveillante sont assez génériques. Les deux plus récents sont en lien avec COVID-19, un autre échantillon étant appelé “Crona.” Mais trois applications intitulées “Libya Mobile Lookup” ont éveillé l’attention des analystes de Lookout. Dissimulant un cheval de Troie, celles-ci appartiennent à la famille SpyNote et sont les malwares diffusés en premier communiquant avec l’infrastructure C2. Ceci indique qu’elles ont probablement été les premières applications mobiles lancées dans cette campagne de surveillance, et offre une indication sur l’identité des personnes ciblées.

Icônes d’applications issues de cette campagne de surveillance prétendant être liées au Coronavirus

Le domaine C2 est hébergé via le serveur DNS dynamique No-IP et a été précédemment identifié sous un certain nombre d’adresses IP dans le même groupe d’adresses. Ce groupe s’avère être exploité par Libyan Telecom and Technology, un fournisseur d’accès Internet grand public, et l’intitulé des enregistrements reverse DNS associés avec les adresses IP indiquent qu’elles font probablement partie d’un pool utilisé pour des connexions DSL.

La personne ou le groupe responsable de la campagne est probablement installé en Lybie et utilise sa propre infrastructure pour exploiter le serveur C2, ou exploite une infrastructure locale qu’il a détournée à son profit. Les applications ciblant spécifiquement des utilisateurs libyens, il semble s’agir d’une opération de surveillance d’envergure régionale.

Bien que les analystes de Lookout n’aient rien observé jusqu’à présent indiquant que cette campagne est sponsorisée par un état nation, l’utilisation de ces familles de malwares de surveillance disponibles sur le marché a été observée par le passé dans le cadre d’opérations mises en œuvre par des états nations au Moyen Orient. Même si des états nations ont la capacité de développer leurs propres outils spécifiques, ils sont aussi connus pour utiliser à l’occasion des outils open source prêts à l’emploi ou en vente sur le marché, ainsi parfois pour utiliser des malwares en vente libre ou open source comme point de départ pour développer leurs propres malwares.

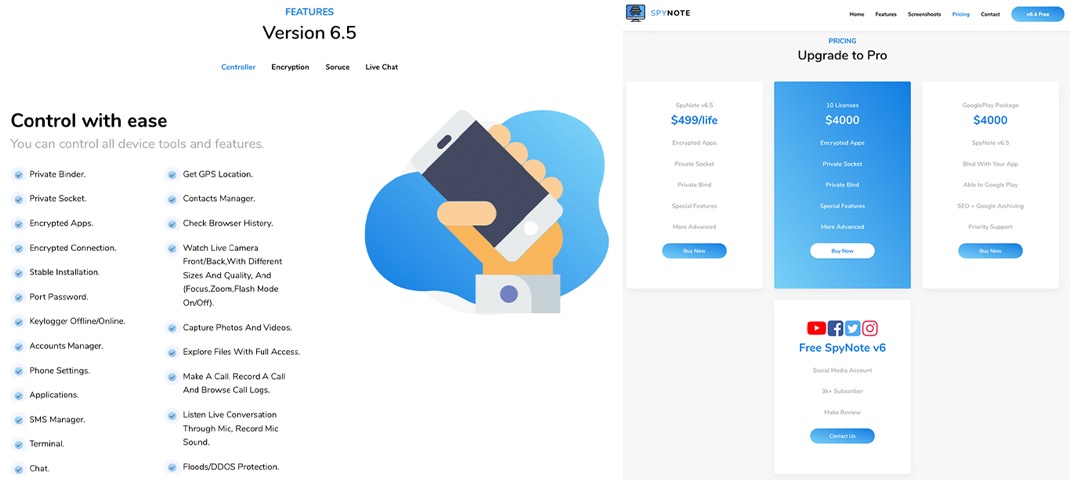

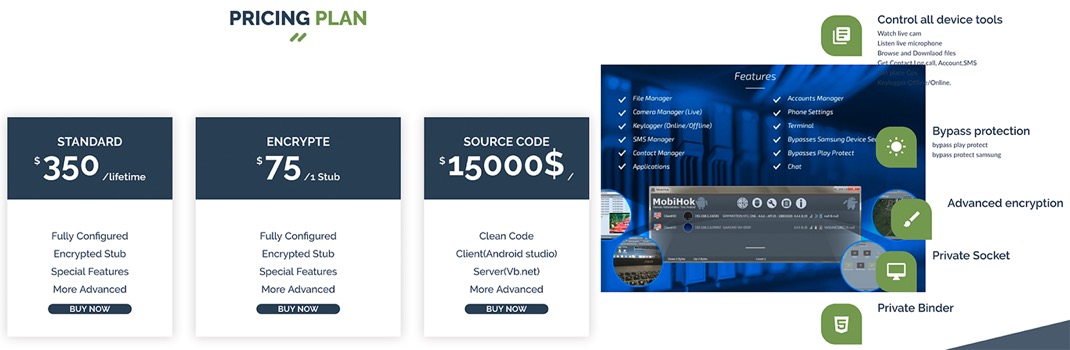

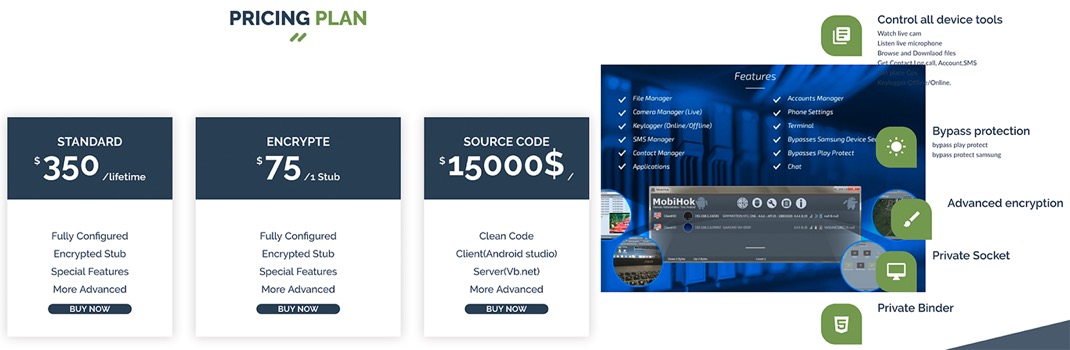

Il est intéressant de noter que les malwares utilisés dans cette campagne peuvent être facilement personnalisés et achetés librement sur Internet. Les analystes de Lookout ont découvert plusieurs similitudes entre ces familles de malwares dans cette campagne, et pensent également qu’il est raisonnable d’assumer que le créateur de MobiHok connait bien SpyNote et l’a utilisé ou développé par le passé. En termes de simplicité d’acquisition, SpyNote et Mobihok ont des coûts de licence plutôt modestes, et offrent même du support aux utilisateurs pour configurer leurs applications. Avec des sites qui offrent un simple processus de paiement et du support client, ces fournisseurs d’outils de surveillance en vente libre permettent à n’importe qui d’acquérir, de personnaliser et de gérer ses propres outils d’espionnage.

Caractéristiques et prix de vente de SpyNote à partir du site officiel.

Prix de vente et fonctionnalités de MobiHok à partir de son site officiel, où il possède les mêmes caractéristiques que SpyNote et SpyMax, et peut être acquis pour le modique somme de $75 pour une seule licence.

Cette campagne de surveillance souligne à quel point en temps de crise, notre soif innée d’informations peut être utilisée contre nous à des fins malveillantes. De plus, la commercialisation d’outils d’espionnage « prêts à l’emploi » permet assez facilement à ces acteurs malveillants de lancer des campagnes sur mesure presque aussi rapidement que le déclenchement d’une crise telle que le COVID-19. Ces applications n’ont jamais été disponibles sur GooglePlay. Il est important d’éviter de télécharger des applications mobiles à partir de boutiques d’applications tierces et de cliquer sur des liens suspects pointant vers des sites ou des applications mobiles « d’informations » via SMS.