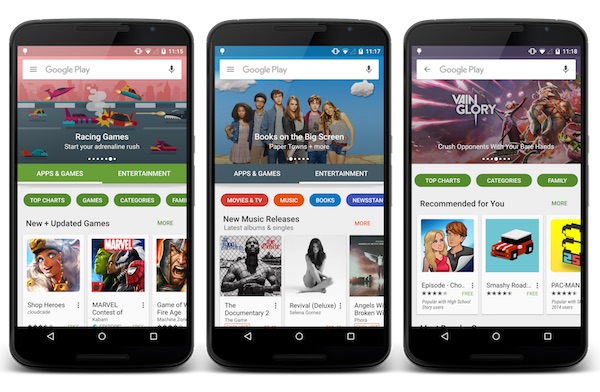

Google a envie d’améliorer la sécurité sur Android et le prouve aujourd’hui en lançant le Google Play Security Reward Program. Le principe est simple : dénicher des failles de sécurité présentes dans les applications. Si la faille trouvée correspond aux critères établis par Google, le chercheur touchera 1 000 dollars en tant que récompense.

Ici, le programme ne concerne pas seulement les applications de Google. Le groupe veut s’attaquer aux applications populaires qui sont disponibles au téléchargement sur le Google Play. La liste donnée est la suivante : Alibaba, Dropbox, Duolingo, Headspace, Line, Mail.Ru, Snapchat et Tinder. Certaines ne sont pas populaires en France, mais elles sont beaucoup téléchargées dans certains pays (on peut penser à Mail.Ru en Russie par exemple). D’autres applications s’ajouteront certainement à la liste d’ici les prochaines semaines.

Si un chercheur ou un hacker trouve une faille, que doit-il faire ? Il doit d’abord contacter les développeurs de l’application pour les avertir. Une fois que la faille est bouchée, le chercheur contacte Google qui confirmera ou non la validité du dossier et versera les 1 000 dollars. Tous les critères sont donnés sur cette page.

Comme on peut s’en douter, Google validera uniquement les « vraies » failles de sécurité et non les bugs qui peuvent intervenir de temps en temps. Si un chercheur arrive à exécuter du code arbitraire par exemple, il doit le signaler parce qu’il s’agit d’une importante faille de sécurité.